Engaños reinventados: phishing, smishing y archivos adjuntos ahora trabajan en equipo

A lo largo de los últimos años hemos mostrado algunas campañas de phishing y de smishing, su variante que se propaga por mensajes de texto en vez de correos electrónicos. Sin embargo, en los últimos días hemos detectado curiosas campañas de ingeniería social que explotan ambas técnicas, lo que nos indica que siguen reinventándose para llegar a cada vez más usuarios.

A lo largo de esta entrada analizaremos dos casos de reciente circulación y repasaremos cómo funcionan estas viejas técnicas, combinadas ahora con novedosos engaños para lograr señuelos más atractivos para sus víctimas.

Caso 1: Smishing

Podemos definir este tipo de técnica como un primo hermano del phishing tradicional. Se presenta cuando una víctima recibe un mensaje de texto (SMS) en el cual es inducida a ingresar a un enlace malicioso.

Los pretextos son los mismos que en cualquier phishing: cuenta suspendida, contraseña para restablecer o acceso indebido a tu cuenta, por ejemplo. Sin embargo, el smishing se diferencia del phishing en que no se propaga a través de un correo electrónico, sino por un SMS.

De todas formas, en ambos casos el estafador se hace pasar por una entidad conocida, como por ejemplo un banco o una empresa de la talla de Apple. Es importante entender que, del mismo modo en que el ciberdelincuente puede enviar un correo apócrifo, es decir, que aparentemente proviene desde una dirección conocida, también puede falsificar el número telefónico que aparece como origen de los mensajes.

Por otra parte, este tipo de técnica suele ligarse a la ingeniería social, ya que busca hacerse de contraseñas o información crítica del usuario, pero no suele propagar códigos maliciosos (aunque técnicamente sería posible que el enlace lleve a la descarga de alguna amenaza).

A continuación podrás ver un caso de smishing que se propagó recientemente entre usuarios de Latinoamérica, bajo el pretexto de desbloquear una cuenta del banco mexicano Banamex:

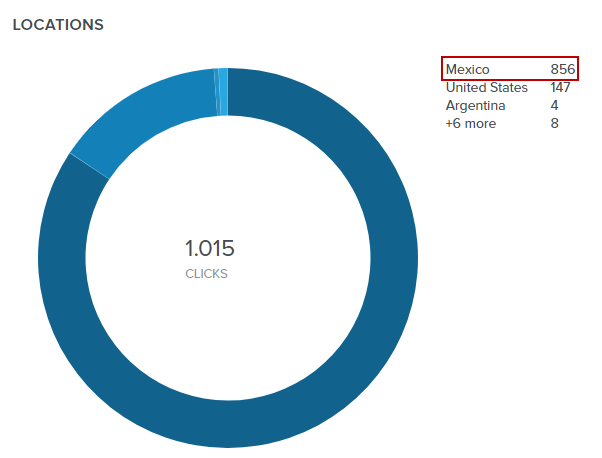

En el cuerpo del mensaje se advierte al receptor que podrá confirmar su identidad haciendo clic en el enlace proporcionado. Cuando analizamos la actividad que tuvo la página de destino, podemos evidenciar dos cosas:

1. Su pico de visitas fue fugaz: alcanzó más de mil clics en solo un día y luego permaneció inactiva en las siguientes semanas, como lo indica el siguiente gráfico:

2. El ataque apuntaba específicamente a un país: el 85% de las víctimas fueron usuarios de México.

Quienes ingresaran sus datos personales y/o su contraseña de home banking las estaban enviando en realidad a los cibercriminales. Esto nos recuerda nuevamente la importancia de utilizar el doble factor de autenticación, una medida de seguridad útil que las entidades y servicios online ponen a disposición de sus usuarios, aunque muchos optan por no usarla.

De estar activa, esta medida evita que el estafador pueda acceder a la cuenta, porque por más de que tenga la contraseña, le falta el segundo factor para iniciar sesión, que se envía al usuario por otro medio (SMS, notificación o token) y es de uso único.

Un detalle importante a señalar es que la entidad afectada apuesta a la educación y concientización de sus clientes. Ya desde la página principal de su sitio oficial se invita al usuario a conocer más sobre posibles engaños y cómo evitarlos; sin embargo, al acceder a este centro de seguridad del banco, vemos que advierten sobre las siguientes metodologías de estafas digitales:

¿Se olvidaron alguna?

Quizá esta sea una de las causas por las que muchos de sus clientes no estaban advertidos acerca del smishing, aumentando así las probabilidades de convertirse en víctimas de esta vieja pero aún utilizada técnica.

Caso 2: Phishing redirect con archivos adjuntos

En este caso, no tan visto como el anterior, la estafa se propaga por correo electrónico. Sin embargo, los teléfonos celulares intervienen como canal secundario, como podemos observar en el siguiente ejemplo de una campaña muy reciente:

Como se puede apreciar, el correo apócrifo simula ser una comunicación proveniente de PayPal, y si bien la dirección de origen parece ser pago@paypal.com.ar, es fácil distinguir que es en realidad un alias de otra dirección con un dominio desconocido.

El pretexto del engaño es un clásico: problemas con la información de la cuenta, en este caso un cambio en el número de teléfono asociado.

Curiosamente, el mensaje no contiene un enlace, sino un archivo adjunto que muestra lo siguiente:

En su interior, naturalmente, se induce al usuario a visitar un enlace. Por supuesto que es malicioso y lo llevará a un sitio web que imita al original de PayPal, donde se solicitan las credenciales de acceso.

Lo que podemos aprender de estos casos

De la segunda campaña analizada en este artículo podemos extraer que los enlaces maliciosos ya no están necesariamente incluidos en el correo electrónico, ya que aquí estaba en el archivo adjunto.

Quizá esta sea una prueba de los estafadores, en busca de nuevas formas de inducir a sus víctimas a hacer clic con la mayor sutileza posible. Quizá sea un intento de disimular mejor el carácter malicioso de un enlace, colocándolo como un hipervínculo en un documento, dado que en ocasiones las señales de que un correo es engañoso son algo obvias.

Leer y estar al tanto sobre estos engaños, así como contar con una solución de seguridad, te ayudará a evitar caer en las trampas de los cibercriminales.

Por ejemplo, así es como las soluciones de ESET bloquean el ingreso al sitio falso de PayPal, protegiéndote del engaño:

Una vez más, evidenciamos la flexibilidad y cierta creatividad de los estafadores para generar campañas lo más creíbles posible, con el fin de atrapar usuarios desprevenidos.

Desde luego, como mencionamos arriba, utilizar el teléfono móvil como un segundo factor de autentificación es una gran medida de seguridad. Sin embargo, estas campañas demuestran que medidas como esta también pueden aprovecharse de manera maliciosa.

Si recibes mensajes extraños y tienes dudas sobre su veracidad, te servirán estos tres consejos para estar más alerta y reconocer una estafa:

- Ten especial cuidado con mensajes que dicen provenir de entidades financieras o promociones que incluyan un enlace web, una petición urgente o que te induzcan a compartir ese enlace. Mayormente son estafas, pero puedes comunicarte con la entidad para confirmarlo.

- Presta atención a comportamiento anómalo en tu teléfono, como llamadas o SMS a números desconocidos en el historial, un bajo rendimiento del equipo y alto consumo de la batería, o inclusive reinicios inesperados. Claro que ninguno de estos síntomas es señal inequívoca de que fuiste víctima de un engaño, pero sería posible la presencia de códigos maliciosos como troyanos SMS o spyware, por lo que sería recomendable volver el dispositivo al estado de fábrica e instalar un antivirus para prevenir futuras infecciones.

- Revisa tus cuentas periódicamente, tanto tu factura telefónica, que puede incrementarse rápidamente por suscripción a servicios de SMS Premium, como los gastos de tu tarjeta, que pueden aumentar si lograron robarte tus credenciales mediante un software espía.

Fuente: welivesecurity.com